DATA PROTECTION MANAGEMENT SYSTEM: APPROCCIO METODOLOGICO

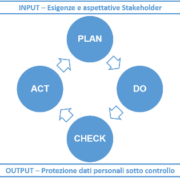

In questo secondo articolo dedicato al Data Protection Management System (DPMS) ci soffermiamo sugli obiettivi che si intendono raggiungere con l’implementazione del DPMS.

È, infatti, necessario definire con chiarezza:

- il campo di applicazione del DPMS (per esempio una porzione dei trattamenti o tutti i trattamenti effettuati dall’organizzazione);

- le tempistiche entro le quali si vogliono ottenere i risultati;

- il livello di maturità del sistema che si desidera raggiungere;

- i controlli di sicurezza ad esso associati.

Ipotizziamo che a dover affrontare l’implementazione di un DPMS sia un’organizzazione di dimensioni e complessità medie. Se si utilizzasse una metodologia di lavoro di tipo tradizionale, ovvero sequenziale, non è irragionevole ipotizzare che l’implementazione, a partire dal suo concepimento e fino al completamento del primo ciclo PDCA, richiederebbe un arco temporale di alcuni mesi.

In genere, i principali ostacoli percepiti in merito a questo approccio sono relativi alla quantità di tempo e di risorse che devono essere coinvolte per la pianificazione, l’analisi, l’approvazione e la realizzazione del sistema, sottraendole alla normale attività di business.

Questi ostacoli possono essere superati se decide di procedere per passi successivi e per raggiungere obiettivi più vicini nel tempo, scegliendo, tra quelli che seguono, l’approccio che meglio sposa le proprie esigenze e le proprie priorità.

- Approccio orientato al business: l’implementazione del sistema riguarda solo una funzione o aree limitate dell’organizzazione, in relazione a specifiche necessità di business (esempio: call center).

- Approccio orientato all’integrazione: l’organizzazione ha già un sistema di gestione operativo (per esempio quello relativo alla sicurezza delle informazioni) nel quale decide di integrare il DPMS

- Approccio iterativo: si procede all’implementazione del sistema (definendo un campo di applicazione inziale) – con attori identificati e coinvolti e processi ben definiti – e si lavora al suo miglioramento nel tempo.

Qualunque sia la strada che l’organizzazione decide di seguire, è opportuno tener conto delle seguenti indicazioni,

- Avere la leadership della direzione aziendale: il pieno supporto e il coinvolgimento della direzione è un pre-requisito per la realizzazione del DPMS.

- Nominare un Project Manager: è opportuno individuare e nominare un responsabile per il progetto d’implementazione del sistema di gestione e non è necessario che l’incarico sia assegnato al Privacy manager o al DPO.

- Coinvolgere gli stakeholder: è fondamentale definire i ruoli e le responsabilità di tutte le parti interessate e adoperarsi per coinvolgerle e motivarle fin dalle fasi iniziali del progetto.

- Integrare il DPMS nei sistemi esistenti: è opportuno progettare il sistema tenendo conto dei sistemi di gestione già implementati dall’organizzazione.

- Costruire il DPMS sui processi esistenti: è buona norma riutilizzare tutto ciò che è già patrimonio dell’organizzazione (ciò che esiste ed è formalizzato) ed è conforme, evitando di inserire nuovi processi che necessiterebbero di un periodo di adattamento o che, semplicemente, non rispecchiano la realtà in cui devono essere inseriti.

- Limitare l’integrazione di nuove tecnologie: è opportuno progettare il sistema di gestione sulla base della tecnologia già in uso.

- Applicare il principio del miglioramento continuo: il principio del miglioramento continuo può essere applicato con utilità fin nelle fasi iniziali, per esempio tenendo conto dei suggerimenti e delle indicazioni ricevute dalle parti interessate e coinvolte nel progetto.

L’ultimo consiglio che vogliamo dare è quello di usare il buon senso: non è affatto necessario progettare sistemi complessi per gestire questioni complesse.

“Conoscere e implementare la Privacy” può essere ordinato in formato cartaceo al link http://www.youcanprint.it/fiction/business-ed-economia-generale/conoscere-e-implementare-la-privacy-9788892665354.html.

In formato e-pub è disponibile al link www.amazon.it/dp/B071X2V3HR

La prima parte del libro in formato pdf può essere invece richiesta direttamente a: www.privacyinchiaro.it/conoscere-implementare-la-privacy/

Leave a Reply

Want to join the discussion?Feel free to contribute!