DATA PROTECTION MANAGEMENT SYSTEM: IL MODELLO PDCA

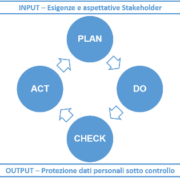

In questo terzo e ultimo articolo dedicato al Data Protection Management System (DPMS), illustriamo brevemente i passi principali necessari a implementare il DPMS utilizzando come riferimento le quattro fase del ciclo di Deming (PDCA).

PLAN

Nella fase di pianificazione si fissano gli obiettivi, si individuano le risorse e si definiscono gli strumenti e i processi indispensabili per garantire il raggiungimento del risultato atteso.

In sostanza, in questa fase si “scrivono le specifiche” del sistema che saranno realizzate nella fase di DO.

- Analisi del contesto: è l’analisi dell’ambiente (interno ed esterno) in cui opera l’organizzazione, compresi processi, procedure e sistemi di gestione già presenti. È parte fondamentale dell’analisi del contesto la comprensione delle necessità e delle aspettative degli stakeholder.

- Leadership e impegno: è il punto di partenza per ogni attività relativa al DPMS. La direzione deve identificare gli obiettivi del DPMS in coerenza con la politica dell’organizzazione e impegnarsi per il suo sviluppo attraverso l’attribuzione di risorse, ruoli e responsabilità e la nomina del project manager da dedicare al progetto.

- Policy e campo di applicazione del DPMS: è lo step in cui si definiscono i confini e il campo di applicazione del DPMS e la Policy della protezione dei dati personali.

- Risk management: è l’insieme di attività, metodologie e risorse necessarie per individuare e gestire i rischi aziendali legati al trattamento dei dati personali.

DO

Nella fase di attuazione si implementano le specifiche del sistema secondo quanto definito e pianificato nella fase precedente.

- Organigramma e documentazione: è lo step di redazione dei contenuti della documentazione relativa al DPMS, un elemento fondamentale per comprovare l’aderenza al Regolamento.

- Comunicazione e formazione: sono strumenti indispensabili per diffondere nell’organizzazione i principi ed i metodi del DPMS, per renderlo operativo e garantirne il successo.

- I controlli: è lo step in cui sono implementati i processi di misurazione che servono a tenere sotto controllo il DPMS e i rischi inerenti la protezione dei dati personali. Essi sono scelti in funzione dei risultati prodotti dall’attività di risk management.

- La gestione degli incidenti: in questo step sono implementati i processi e le procedure operative per gestire gli incidenti che potrebbero causare una violazione dei dati personali.

- L’attivazione del DPMS: nel caso di implementazione ex-novo del DPMS, questo è il momento della sua introduzione operativa, in cui si mette in pratica quanto pianificato e implementato; se l’organizzazione ha già un DPMS attivo, successivamente alla verifica delle rilevazioni di funzionamento contestualizzate, si introducono le migliorie e le ottimizzazioni pianificate.

CHECK

Nella fase di controllo del DPMS si misura lo “stato di salute” del sistema per mezzo di appositi indicatori progettati nella fase di PLAN.

- Monitoraggio e Audit interno: questa fase del ciclo di Deming ha l’obiettivo di verificare l’efficacia e la conformità del DPMS implementato e di programmare le azioni necessarie per migliorarlo.

- Riesame di Direzione: i risultati del monitoraggio e dell’audit e le possibilità di miglioramento sono oggetto del riesame di direzione. In questo step il vertice dell’organizzazione ribadisce la propria volontà di mantenere e migliorare il DPMS

ACT

Nella fase di manutenzione e miglioramento, si perfeziona il DPMS, apportando i miglioramenti necessari per ottenere risultati di misurazione più soddisfacenti.

- Non conformità e miglioramento continuo: la quarta ed ultima fase del ciclo di Deming affronta le tematiche del miglioramento del DPMS e individua le azioni correttive che permettono di risolvere eventuali non conformità emerse nel corso dell’audit interno.

“Conoscere e implementare la Privacy” può essere ordinato in formato cartaceo al link http://www.youcanprint.it/fiction/business-ed-economia-generale/conoscere-e-implementare-la-privacy-9788892665354.html.

In formato e-pub è disponibile al link www.amazon.it/dp/B071X2V3HR

La prima parte del libro in formato pdf può essere invece richiesta direttamente a: www.privacyinchiaro.it/conoscere-implementare-la-privacy/

Leave a Reply

Want to join the discussion?Feel free to contribute!